Dieci perquisizioni in tutta Italia per disarticolare un vero e proprio sistema che entrava nei software di videosorveglianza di case e alberghi in cerca di materiale “hot” per poi rivenderlo in internet.

L’indagine da parte della Polizia di Stato

Grazie a una complessa e articolata attività di polizia giudiziaria, durata oltre un anno e conclusasi nei giorni scorsi con 10 perquisizioni eseguite su tutto il territorio nazionale, la Polizia di Stato di Milano, con il coordinamento dalla Procura della Repubblica di Milano, è riuscita a disarticolare un vero e proprio “sistema” criminale finalizzato alla violazione, mediante intrusioni informatiche, di impianti di videosorveglianza installati per lo più presso private abitazioni.

Gli investigatori della Polizia Postale di Milano e del Servizio Polizia Postale e delle Comunicazioni di Roma hanno scoperto l’inquietante fenomeno grazie alla segnalazione di un cittadino e agli sviluppi dell’analisi forense compiuta sullo smartphone sequestrato a uno degli indagati nell’ambito di un altro procedimento penale, relativo a reati di altra natura.

La ricostruzione della filiera delittuosa e l’identificazione degli autori delle condotte illecite hanno comportato eccezionali sforzi investigativi, anche in considerazione degli accorgimenti adottati dai sodalizi criminali per anonimizzarsi sulla rete internet e sfuggire alle azioni di contrasto delle Autorità.

Il complesso metodo per rubare i video

Nell’ambito dei due gruppi criminali scoperti dagli investigatori (per uno dei quali – il più corposo – si configura una vera e propria associazione per delinquere), gli indagati avevano ruoli e compiti ben definiti.

I più esperti in materia informatica scandagliavano la rete alla ricerca di impianti di videosorveglianza connessi ad internet; una volta individuati, li facevano oggetto di veri e propri attacchi informatici che consentivano, ricorrendo determinate condizioni, di scoprire le password degli NVR (ossia dei videoregistratori digitali a cui normalmente vengono collegate le telecamere di videosorveglianza) e di accedere ai relativi impianti. Raccolte le credenziali di accesso, era compito di altri appartenenti ai gruppi criminali verificare la tipologia degli impianti, gli ambienti inquadrati e la qualità delle riprese, allo scopo di individuare telecamere che riprendessero luoghi particolarmente “intimi”, come bagni e camere da letto. L’obiettivo finale era infatti quello di carpire immagini che ritraessero le ignare vittime durante la consumazione di rapporti sessuali o atti di autoerotismo.

In alcuni casi, le immagini facevano riferimento a telecamere installate presso alberghi, studi medici e spogliatoi di palestre e piscine. Al termine di tale selezione, le credenziali di accesso venivano affidate ad altri sodali che, attraverso “vetrine” online create ad hoc, le mettevano in vendita sulla rete. I proventi illeciti venivano reinvestiti nell’acquisto di sempre più aggiornati software per l’effettuazione degli attacchi informatici.

I luoghi virtuali scelti dagli indagati per i loro propositi illeciti, nell’illusoria speranza di rimanere anonimi, erano il social network (“VKontakte”, abbreviato VK, conosciuto come la versione russa di Facebook) e Telegram.

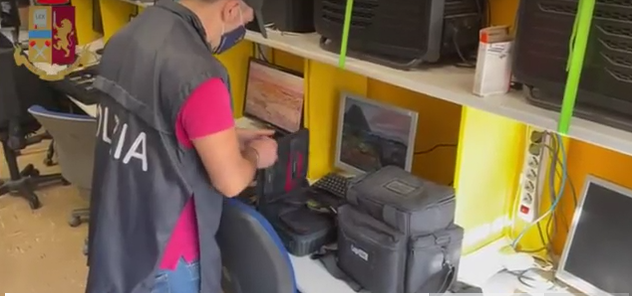

Sequestrati smartphone e computer

Al termine delle perquisizioni, gli operatori della Polizia Postale hanno sequestrato 10 smartphone, 3 workstation, 5 PC portatili, 12 hard disk e svariati spazi cloud, per una capacità di storage complessiva di oltre 50 Terabyte. Sono stati inoltre sequestrati tutti gli account social utilizzati dagli indagati per il compimento delle condotte delittuose e diverse migliaia di euro (anche in criptovaluta).